1. Rate limit là gì?

Rate limit (hay rate limiting) là cơ chế giới hạn số lượng request mà một người dùng, một ứng dụng hoặc một địa chỉ IP có thể gửi đến máy chủ trong một khoảng thời gian nhất định. Nếu vượt ngưỡng, hệ thống sẽ làm chậm, tạm chặn hoặc từ chối các yêu cầu tiếp theo.

Cơ chế này giúp:

- Ngăn chặn người dùng hoặc bot gửi quá nhiều request trong thời gian ngắn

- Bảo vệ tài nguyên hệ thống

- Duy trì hiệu suất ổn định

- Đảm bảo các yêu cầu hợp lệ không bị tắc nghẽn

- Giảm thiểu rủi ro tấn công từ bot, DDoS, brute force và scraping

Rate limit không chỉ là kỹ thuật tối ưu hệ thống mà còn là một phần quan trọng trong chiến lược cybersecurity (an ninh mạng) hiện đại.

2. Vì sao rate limit quan trọng trong bảo mật?

Rate limit không chỉ giúp kiểm soát lưu lượng truy cập mà còn là lớp phòng thủ thiết yếu trong bảo mật web hiện đại. Khi các cuộc tấn công ngày càng tinh vi và dựa nhiều vào tự động hóa, hạn chế tốc độ request trở thành chìa khóa để bảo vệ tài nguyên hệ thống, ngăn bot độc hại và duy trì hoạt động ổn định cho Website/App/API.

Dưới đây là những lý do khiến rate limit đóng vai trò quan trọng trong chiến lược an ninh mạng của doanh nghiệp.

2.1. Giảm thiểu rủi ro DDoS

Trong tấn công DDoS, kẻ tấn công gửi lượng lớn request đến máy chủ nhằm làm quá tải tài nguyên. Rate limit giúp:

- Chặn IP gửi request bất thường

- Giảm tải lên web server

- Ngăn hệ thống bị gián đoạn dịch vụ

Các cuộc tấn công DDoS phân tán (nhiều IP gửi request) khó phát hiện hơn, nhưng khi kết hợp rate limit với các giải pháp AI, doanh nghiệp có thể phát hiện mô hình request bất thường (pattern bất thường) và xử lý thông minh.

2.2. Chặn tấn công đoán mật khẩu (Brute Force) và sử dụng mật khẩu rò rỉ (Credential Stuffing)

Kẻ tấn công sử dụng bot để thử hàng ngàn tên đăng nhập/mật khẩu:

- Credential stuffing: sử dụng danh sách mật khẩu rò rỉ

- Brute force: thử mật khẩu ngẫu nhiên

Rate limiting sẽ giới hạn số lần thử liên tiếp, phát hiện mật độ request cao và tự động khóa tạm thời nguồn gửi.

2.3. Ngăn chặn tự động quét dữ liệu và bảo vệ thông tin website

Nhiều website thương mại điện tử bị bot đối thủ quét dữ liệu giá, sản phẩm hoặc tồn kho. Lúc này, rate limit sẽ giúp:

- Giảm tốc độ request bất thường

- Từ chối request liên tiếp trong thời gian ngắn

- Phát hiện mẫu hành vi bot bất thường

Nhờ đó, doanh nghiệp có thể bảo vệ dữ liệu quan trọng, ngăn bot xâm nhập và duy trì trải nghiệm ổn định cho người dùng thật.

2.4. Ngăn bot chiếm giữ hàng tồn mà không mua

Bot tự động đặt hàng (Add-to-cart) hàng loạt mà không thanh toán, khiến khách thật không thể mua. Rate limiting giúp chặn các request lặp lại từ bot và giảm thiểu thiệt hại doanh thu.

Bên cạnh đó, rate limit còn giúp hệ thống xử lý ổn định, tránh tình trạng quá tải server khi bot tấn công liên tục. Doanh nghiệp nhờ đó vừa bảo vệ hàng tồn, vừa duy trì trải nghiệm mua sắm trơn tru cho khách hàng thật. Việc áp dụng rate limit còn giúp phát hiện hành vi bất thường, từ đó có biện pháp phòng ngừa sớm các tấn công tương tự trong tương lai.

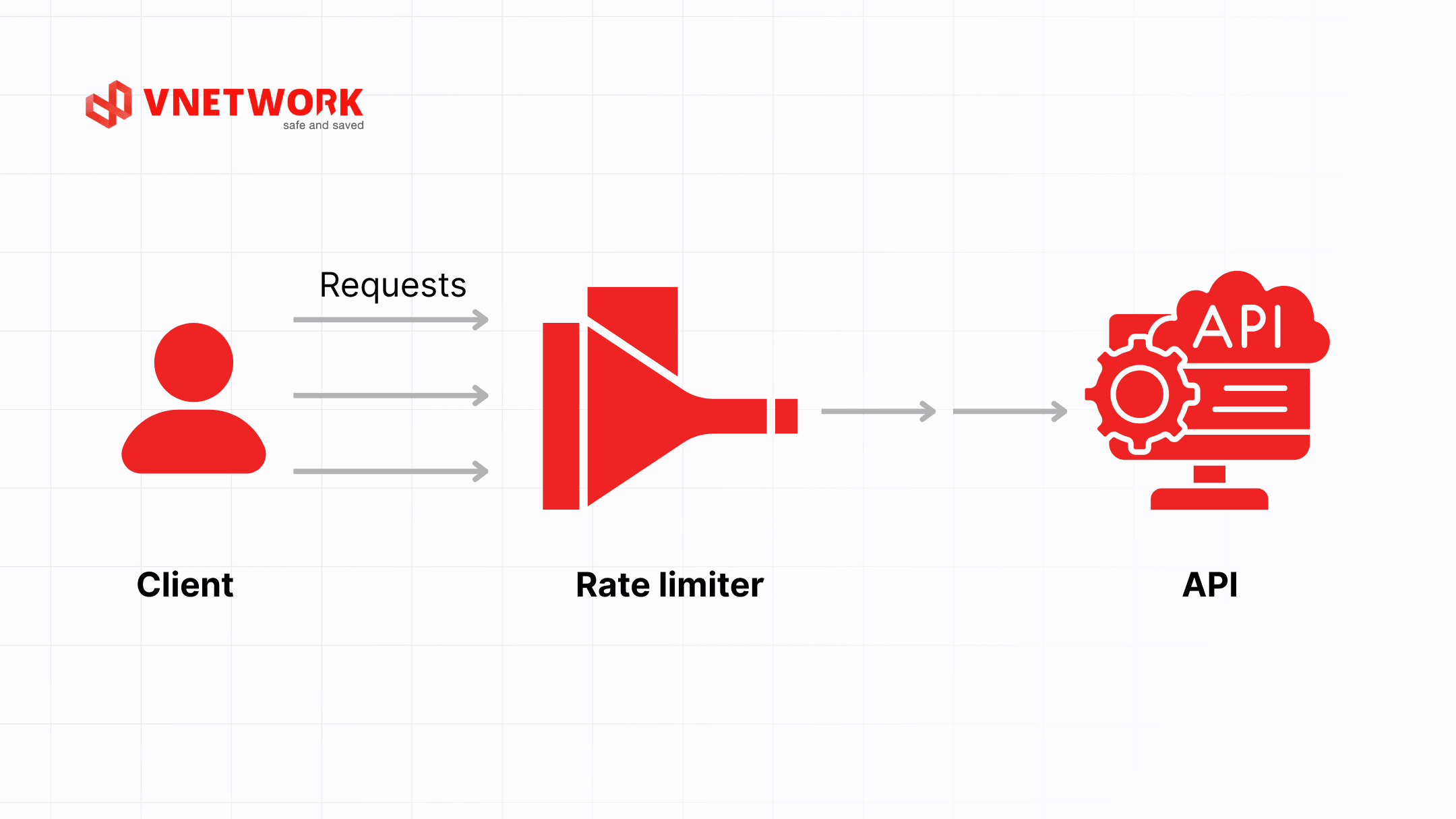

3. Rate limiting hoạt động như thế nào?

Rate limiting không xảy ra ở tầng web server mà được triển khai ngay bên trong ứng dụng hoặc API. Cách hoạt động có thể hình dung đơn giản như sau:

- Khi người dùng gửi yêu cầu (request) lên hệ thống, ứng dụng sẽ ghi nhận ai đang gửi (dựa vào IP hoặc API key) và theo dõi số lượng request mà người đó gửi trong một khoảng thời gian nhất định. Hệ thống liên tục “đếm” số request và đo thời gian giữa mỗi lần gửi.

- Sau đó, ứng dụng sẽ so sánh số request này với giới hạn cho phép. Nếu vượt quá ngưỡng, ví dụ 200 request/phút, hệ thống sẽ “kéo phanh”, tức là làm chậm hoặc từ chối xử lý thêm yêu cầu. Người dùng sẽ nhận được thông báo quen thuộc như “429 Too Many Requests”.

Bạn có thể hình dung đơn giản bằng đời sống thực, giống như cảnh sát giao thông yêu cầu tài xế giảm tốc khi chạy quá nhanh hoặc cha mẹ nói với con: “Ăn từ từ thôi, đừng ăn quá nhiều trong một lúc!”. Rate limiting cũng hoạt động tương tự: Khi người dùng “gửi quá nhanh” hoặc “gửi quá nhiều”, hệ thống buộc họ phải “chậm lại” để bảo vệ tài nguyên và tránh hệ thống bị quá tải.

4. Các loại rate limit phổ biến

Tùy theo mục tiêu và nhu cầu bảo mật, doanh nghiệp có thể áp dụng các kiểu rate limit khác nhau. Lựa chọn phương pháp phù hợp giúp bảo vệ hệ thống trước tấn công đồng thời duy trì trải nghiệm mượt mà cho người dùng. Dưới đây là 3 phương pháp phổ biến:

4.1. User rate limit (giới hạn theo người dùng/IP)

Phương pháp phổ biến nhất, áp dụng cho API và web. Hệ thống giới hạn số request mỗi user/IP gửi trong khoảng thời gian nhất định. Khi vượt giới hạn, các request tiếp theo sẽ bị từ chối tạm thời. Điều này giúp ngăn brute force, credential stuffing và tránh server bị quá tải.

4.2. Geographic rate limit (giới hạn theo khu vực địa lý)

Cho phép doanh nghiệp đặt giới hạn khác nhau theo khu vực. Ví dụ: giảm giới hạn cho các khu vực có lưu lượng đáng ngờ, tăng giới hạn cho khu vực hoạt động chính. Phương pháp này vừa ngăn bot, vừa tối ưu trải nghiệm người dùng hợp pháp.

4.3. Server rate limit (giới hạn theo tài nguyên hệ thống)

Giới hạn request theo từng server để cân bằng tải và tối ưu hiệu suất. Kết hợp với các giải pháp AI, doanh nghiệp có thể giám sát và điều chỉnh rate limit động theo lưu lượng và dấu hiệu bất thường, giúp hệ thống hoạt động ổn định và an toàn.

5. Các thuật toán rate limiting thường dùng

Để kiểm soát lưu lượng truy cập hiệu quả, các doanh nghiệp thường triển khai các thuật toán rate limiting khác nhau. Mỗi thuật toán có cơ chế riêng, phù hợp với từng môi trường và mục tiêu bảo mật. Ba thuật toán phổ biến nhất hiện nay gồm:

5.1. Fixed-window

Thuật toán Fixed-window giới hạn số request trong một “cửa sổ thời gian” cố định.

Ví dụ: Một server có thể chấp nhận tối đa 200 request mỗi phút, từ 9:00 đến 9:01. Sau khi cửa sổ kết thúc, giới hạn được reset, bắt đầu cho phép thêm 200 request tiếp theo.

Thuật toán này đơn giản, dễ triển khai cả ở cấp người dùng (user-level) và server-level. Ở cấp người dùng, mỗi user chỉ được gửi tối đa 200 request/phút; ở cấp server, tổng số request từ tất cả user sẽ bị giới hạn. Tuy nhiên, fixed-window có nhược điểm là khi các request dồn vào cuối và đầu cửa sổ, server vẫn có thể chịu tải đột biến, tạo ra “burst traffic”.

5.2. Leaky bucket

Khác với fixed-window, thuật toán Leaky bucket không dựa vào khoảng thời gian cố định mà sử dụng queue (hàng đợi) để quản lý request. Request mới sẽ được xử lý theo thứ tự “đến trước - phục vụ trước” và nếu queue đầy, các request tiếp theo sẽ bị từ chối.

Phương pháp này phù hợp với môi trường yêu cầu tốc độ xử lý đều đặn, giúp cân bằng tải, hạn chế request dồn đột ngột và duy trì hiệu suất ổn định cho server.

5.3. Sliding-window

Thuật toán Sliding-window tương tự fixed-window nhưng cửa sổ thời gian sẽ “trượt” theo thời điểm request đầu tiên, thay vì bắt đầu từ thời gian cố định.

Ví dụ: Nếu request đầu tiên đến lúc 9:00:24 và giới hạn là 200 request/phút, server sẽ cho phép tối đa 200 request đến 9:01:24.

Cơ chế này khắc phục nhược điểm của fixed-window và giảm hiện tượng “burst traffic”, đồng thời linh hoạt hơn so với Leaky bucket, giúp xử lý lưu lượng liên tục và ngăn các request bất thường gây quá tải server.

6. VNIS - Giải pháp bảo mật toàn diện tích hợp Rate Limit & chống bot, được kiến tạo bởi AI

Ngày nay, bot chiếm hơn 50% lưu lượng Internet, từ bot xấu gây DDoS, scraping hay brute force đến bot tốt như công cụ tìm kiếm. Rate limit giúp phân loại và kiểm soát cơ bản, nhưng các bot tinh vi như: AI bot, rotating IP bot hay bot mô phỏng hành vi con người, đòi hỏi giải pháp mạnh mẽ hơn. Đây là lúc nền tảng VNIS của VNETWORK, được kiến tạo bởi AI, phát huy ưu thế vượt trội trong bảo vệ hệ thống.

VNIS (VNETWORK Internet Security) là nền tảng bảo mật toàn diện cho Web, App và API, nơi AI đóng vai trò trung tâm, không chỉ hỗ trợ mà tham gia trực tiếp vào quá trình: Dự báo - Nhận diện - Phát hiện pattern tấn công và Tự động phản ứng. VNIS cung cấp cơ chế rate limit thông minh trên nhiều lớp nhằm bảo vệ doanh nghiệp khỏi các tấn công tinh vi nhất!

.jpg)

Sức mạnh hạ tầng vượt trội - Nền tảng cho rate limiting hiệu quả

Một hạ tầng mạnh mẽ là nền tảng để rate limiting và chống bot hiệu quả. Nhờ hệ thống phân phối toàn cầu, VNIS có thể nhận diện và xử lý lưu lượng bất thường ngay từ đầu, đảm bảo server gốc luôn ổn định và duy trì trải nghiệm người dùng mượt mà.

- Hơn 2.300 PoPs CDN ở 146 quốc gia

- Băng thông chống chịu lên đến 2.600 Tbps

- Smart Load Balancing và Origin Shield giúp hệ thống hấp thụ và phân phối lưu lượng hiệu quả

- Đảm bảo uptime 99,99%

Như vậy với hạ tầng toàn cầu, VNIS có thể nhận diện lưu lượng bất thường từ sớm và xử lý trước khi request chạm đến server gốc.

AI WAAP - Tự động phát hiện và xử lý tấn công vượt quá rate limit

VNIS sở hữu hơn 2.400 quy tắc WAF (Web Application Firewall - Tường lửa ứng dụng web) theo tiêu chuẩn OWASP, liên tục cập nhật dựa trên: Thông tin tình báo mối đe dọa toàn cầu (Threat intelligence), Hành vi bot trên hệ thống, Mẫu request bất thường (Pattern request) và dấu hiệu tấn công đoán mật khẩu và sử dụng mật khẩu rò rỉ (Brute force, Credential stuffing) hoặc lạm dụng API (API abuse).

Hệ thống AI phân tích dữ liệu theo thời gian thực để đưa ra quyết định xử lý: giảm tốc độ request (Throttle), chặn hoàn toàn (Block), yêu cầu xác thực CAPTCHA, chuyển hướng request (Redirect) và chế độ quan sát mà không chặn (Shadow mode).

Khả năng chống DDoS layer 3/4/7 nâng cấp bởi AI

Rate limit chỉ chặn tấn công ở tầng ứng dụng. VNIS mở rộng bảo vệ xuống cả: Network layer (L3), Transport layer (L4) và Application layer (L7), giúp hạn chế toàn diện mọi hình thức tấn công: HTTP Flood, Slowloris, SYN Flood, UDP Flood và TLS Exhaustion.

Kết luận

Rate limit là biện pháp quan trọng trong việc bảo mật Web-App-API khỏi các cuộc tấn công từ bot và các nguồn truy cập độc hại. Tuy nhiên, với sự gia tăng của bot thông minh, rotating IP, proxy phân tán và tấn công quy mô lớn, doanh nghiệp không thể chỉ dựa vào rate limit truyền thống.

VNIS của VNETWORK, được kiến tạo bởi AI, mang đến lớp bảo vệ toàn diện, chủ động và thông minh, kết hợp giữa: AI WAAP, CDN toàn cầu, DDoS Protection đa tầng và API Security hiện đại, giúp tăng sức mạnh cho website, đảm bảo an toàn và hiệu suất tối đa.

FAQ - Câu hỏi thường gặp về Rate Limit

1. Rate limit là gì?

Rate limit là kỹ thuật giới hạn số lượng request mà người dùng hoặc ứng dụng được gửi đến máy chủ trong một khoảng thời gian nhất định. Mục đích chính là ngăn tắc nghẽn, bảo vệ hệ thống và giảm thiểu tấn công từ bot hoặc DDoS.

2. Rate limit hoạt động như thế nào?

Rate limit theo dõi số lượng request trong một thời gian cụ thể. Khi vượt quá ngưỡng cấu hình, hệ thống sẽ làm chậm, tạm chặn hoặc từ chối request. Cơ chế này đảm bảo tài nguyên server không bị quá tải và duy trì hiệu suất ổn định.

3. Thuật toán rate limit nào tốt nhất?

Sliding-window được đánh giá linh hoạt và chính xác nhất vì tránh hiện tượng dồn request ở đầu/cuối cửa sổ thời gian. Tuy nhiên, tùy hệ thống mà fixed-window hoặc leaky bucket cũng có thể phù hợp.

4. Rate limit có chặn được DDoS không?

Rate limit giúp giảm thiểu DDoS nhỏ lẻ hoặc burst traffic, nhưng không đủ để chống các cuộc tấn công DDoS lớn, phân tán nhiều IP. Doanh nghiệp cần thêm giải pháp WAAP và DDoS Protection như VNIS để chống tấn công quy mô lớn.

5. VNIS tích hợp Rate Limit như thế nào?

VNIS tích hợp tính năng Rate Limit dựa trên AI để giám sát và phát hiện các hành vi bất thường từ người dùng hoặc bot. Hệ thống có khả năng phân biệt bot tốt và bot xấu, từ đó tự động đưa ra biện pháp xử lý phù hợp như giảm tốc độ truy cập (throttle), yêu cầu CAPTCHA hoặc chặn hoàn toàn. Kết hợp với hạ tầng lớn mạnh (băng thông 2.600 Tbps và hơn 2.300 điểm hiện diện), VNIS giúp ngăn chặn lạm dụng truy cập, bảo vệ Web/App/API toàn diện và ổn định.