1. XSS là gì?

XSS (viết tắt của Cross-Site Scripting) là một dạng tấn công mạng cho phép kẻ tấn công chèn mã độc (thường là JavaScript) vào các trang web hợp pháp. Khi người dùng truy cập trang bị nhiễm mã XSS, trình duyệt của họ sẽ thực thi đoạn mã độc này, từ đó kẻ tấn công có thể đánh cắp cookie, token, thông tin đăng nhập hoặc thực hiện hành vi giả mạo trên tài khoản của nạn nhân.

Khác với các hình thức tấn công trực diện vào máy chủ (như SQL Injection hay DDoS), tấn công XSS khai thác lỗ hổng trong trình duyệt người dùng, biến chính người dùng thành nạn nhân của mã độc mà họ không hề hay biết.

2. XSS attack là gì và tại sao nguy hiểm?

XSS attack (tấn công XSS) thuộc nhóm lỗ hổng Top 10 OWASP, danh sách những mối đe dọa bảo mật web phổ biến và nguy hiểm nhất. Mục tiêu của XSS không phải là tấn công trực tiếp vào máy chủ, mà là chiếm quyền điều khiển hành vi của người dùng trong phiên truy cập web.

Hậu quả của tấn công XSS có thể rất nghiêm trọng:

- Đánh cắp thông tin người dùng: cookie, token xác thực, thông tin đăng nhập, dữ liệu cá nhân.

- Giả mạo hành vi người dùng: gửi form, thay đổi mật khẩu, bình luận hoặc giao dịch tài chính.

- Phát tán mã độc: lợi dụng lòng tin của người dùng để lây lan mã độc trên diện rộng.

- Ảnh hưởng danh tiếng doanh nghiệp: người dùng mất niềm tin, website bị đánh giá kém an toàn.

Thực tế, nhiều vụ tấn công XSS đã khiến các nền tảng lớn như eBay, Facebook hay YouTube từng bị lợi dụng để phát tán script độc hại, gây thiệt hại hàng triệu USD.

3. Các dạng tấn công XSS phổ biến

Hiện nay, có 3 loại tấn công XSS chính, được phân loại dựa trên cách thức chèn và thực thi mã độc.

3.1. Stored XSS (Tấn công XSS lưu trữ)

Mã độc được lưu trực tiếp trong cơ sở dữ liệu của website (ví dụ: bình luận, bài viết, form phản hồi). Khi người khác truy cập trang chứa nội dung này, mã độc được tải và thực thi trên trình duyệt của họ.

Ví dụ: Một hacker đăng bình luận chứa mã:

<script>alert('Bạn đã bị tấn công!');</script>

Khi bất kỳ người dùng nào xem bình luận, đoạn script trên sẽ tự động chạy trong trình duyệt.

3.2. Reflected XSS (Tấn công XSS phản chiếu)

Khi người dùng nhấp vào liên kết chứa mã độc, trình duyệt sẽ thực thi script ngay lập tức.Dữ liệu độc hại không được lưu trữ, mà được phản hồi lại trong URL hoặc form tìm kiếm.

Ví dụ: Liên kết độc hại có thể trông như:

https://example.com/search?q=<script>alert('XSS')</script>

Khi người dùng truy cập, script này sẽ được kích hoạt, mở ra cửa sổ cảnh báo hoặc đánh cắp cookie.

3.3. DOM-based XSS (Tấn công XSS trên DOM)

Đây là dạng tấn công nâng cao hơn, khi mã độc được chèn và thực thi thông qua Document Object Model (DOM) – phần xử lý giao diện của trình duyệt.

Kẻ tấn công khai thác các hàm JavaScript như innerHTML, document.write(), hoặc eval() để chèn script độc hại.

4. Tấn công XSS diễn ra như thế nào?

Một cuộc tấn công XSS thường diễn ra qua 3 giai đoạn:

- Giai đoạn 1 - Chèn mã độc: Kẻ tấn công tìm điểm yếu trong ứng dụng web - chẳng hạn ô nhập liệu, URL hoặc phần bình luận - để chèn một đoạn mã JavaScript độc hại.

- Giai đoạn 2 - Kích hoạt mã: Khi người dùng truy cập hoặc tương tác với trang chứa đoạn mã đó, trình duyệt sẽ tự động tải và thực thi script.

- Giai đoạn 3 - Khai thác: Mã độc khi được thực thi có thể đánh cắp cookie, token đăng nhập hoặc dữ liệu cá nhân của người dùng, rồi gửi ngược về máy chủ của hacker.

Ví dụ: Giả sử một website cho phép người dùng nhập tên vào form và hiển thị lại mà không kiểm tra dữ liệu đầu vào. Đoạn HTML hiển thị có thể như sau:

Xin chào, <span id="name">[User Input]</span>

Nếu người dùng nhập vào:

<script>alert('XSS')</script>

Khi trang được tải, trình duyệt sẽ thực thi đoạn script này và hiển thị một thông báo “XSS”

Dù chỉ là ví dụ đơn giản, nó cho thấy hacker hoàn toàn có thể lợi dụng lỗ hổng này để chiếm quyền truy cập hoặc đánh cắp dữ liệu nhạy cảm.

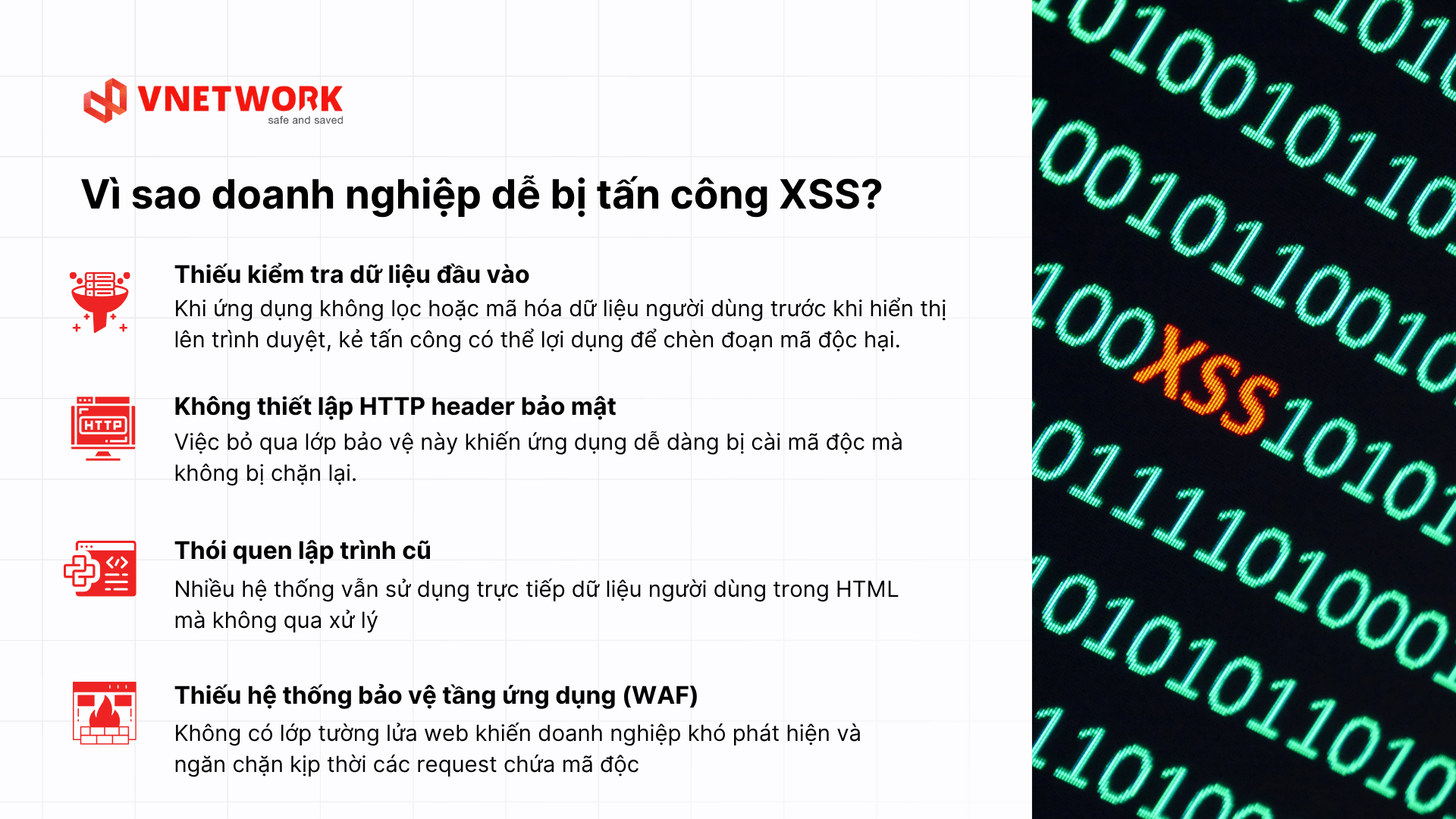

5. Vì sao doanh nghiệp dễ bị tấn công XSS?

Có nhiều nguyên nhân khiến các ứng dụng web trở thành “mục tiêu dễ dàng” của tấn công XSS.

- Thiếu kiểm tra dữ liệu đầu vào: Đây là lỗi phổ biến nhất. Khi ứng dụng không lọc hoặc mã hóa dữ liệu người dùng trước khi hiển thị lên trình duyệt, kẻ tấn công có thể lợi dụng để chèn đoạn mã độc hại.

- Không thiết lập HTTP header bảo mật: Những cấu hình như Content-Security-Policy (CSP) giúp giới hạn các nguồn nội dung được phép tải và thực thi trong trình duyệt. Việc bỏ qua lớp bảo vệ này khiến ứng dụng dễ dàng bị cài mã độc mà không bị chặn lại.

- Thói quen lập trình cũ: Nhiều hệ thống vẫn sử dụng trực tiếp dữ liệu người dùng trong HTML mà không qua xử lý, nhất là với những dự án cũ hoặc code “chắp vá” qua nhiều năm, làm tăng nguy cơ xuất hiện lỗ hổng XSS.

- Thiếu hệ thống bảo vệ tầng ứng dụng (WAF): Không có lớp tường lửa web (Web Application Firewall) khiến doanh nghiệp khó phát hiện và ngăn chặn kịp thời các request chứa mã độc trước khi chúng tấn công vào máy chủ.

Nhiều báo cáo bảo mật gần đây vẫn xếp XSS vào nhóm lỗ hổng hàng đầu của ứng dụng web, cho thấy nó vẫn là một mối nguy phổ biến mà doanh nghiệp cần ưu tiên khắc phục!

6. Cách phòng chống tấn công XSS hiệu quả

Phòng chống XSS không chỉ phụ thuộc vào lập trình viên, mà còn cần giải pháp bảo mật toàn diện như VNIS để bảo vệ toàn bộ hạ tầng web.

6.1. Kiểm tra và lọc dữ liệu đầu vào (Input Validation)

Luôn xác minh dữ liệu nhập từ người dùng trước khi hiển thị ra trang web. Các ký tự đặc biệt như <, >, ", ' nên được mã hóa (escaping) để trình duyệt không hiểu chúng là code.

Ví dụ: Thay vì hiển thị <script>, hệ thống nên chuyển thành <script>.

6.2. Sử dụng mã hóa đầu ra (Output Encoding)

Khi dữ liệu được xuất ra giao diện, cần đảm bảo chỉ hiển thị đúng dạng văn bản, không cho phép thực thi mã JavaScript. Các thư viện như OWASP Java Encoder hoặc DOMPurify có thể hỗ trợ tự động mã hóa an toàn.

6.3. Cấu hình Header bảo mật

Các HTTP header như:

- Content-Security-Policy (CSP): Giới hạn nguồn script được phép chạy.

- X-XSS-Protection: Chặn các đoạn mã nghi ngờ là XSS.

- HttpOnly Cookie: Ngăn JavaScript truy cập cookie của người dùng.

6.4. Sử dụng WAF (Web Application Firewall)

Một tường lửa ứng dụng web (WAF) như VNIS của VNETWORK có thể tự động:

- Phát hiện, ngăn chặn các request chứa mã độc XSS.

- Lọc các truy vấn đáng ngờ ở tầng 7 (Application Layer).

- Bảo vệ website khỏi các hình thức tấn công khác như SQL Injection, DDoS, Path Traversal…

VNIS cung cấp hơn 2.400 rule WAF chuẩn OWASP, cập nhật liên tục theo thời gian thực để bảo vệ hệ thống khỏi các biến thể XSS mới nhất.

6.5. Kiểm thử bảo mật định kỳ

Doanh nghiệp nên tiến hành pentest (kiểm thử xâm nhập) định kỳ hoặc sử dụng dịch vụ giám sát bảo mật 24/7 như Security Monitoring & Alerting của VNIS. Điều này giúp phát hiện sớm lỗ hổng và ngăn chặn khai thác trước khi thiệt hại xảy ra.

8. VNIS - Giải pháp toàn diện bảo vệ Web/APP/API trước tấn công XSS

VNIS (VNETWORK Internet Security Platform) là nền tảng bảo mật toàn diện cho Web/App/API, giúp doanh nghiệp ngăn chặn tấn công XSS, DDoS và các lỗ hổng nằm trong danh mục OWASP.

- Bảo mật đa tầng - chống XSS và hơn thế nữa: Hệ thống Web Application Firewall (WAF) của VNIS phát hiện và chặn hơn 2.000 mẫu tấn công phổ biến như XSS, SQLi hay RCE. Cùng với AI Smart Load Balancing giúp website duy trì 100% uptime và Origin Shield cập nhật liên tục lỗ hổng mới, VNIS luôn đáp ứng chuẩn bảo mật OWASP cao nhất.

- Hạ tầng toàn cầu vượt trội: Sở hữu hơn 2.300 điểm CDN tại 146 quốc gia, năng lực chịu tải 2.600 Tbps, VNIS đảm bảo tốc độ, độ ổn định và khả năng chống chịu trước các cuộc tấn công quy mô lớn.

- Quản trị dễ dàng, giám sát chủ động: VNIS cho phép quản lý CDN, WAF, DNS trên một giao diện thống nhất, kết hợp hệ thống SOC 24/7 và đội ngũ chuyên gia bảo mật quốc tế, giúp doanh nghiệp luôn chủ động trước mọi rủi ro an ninh mạng.

9. Kết luận

Tấn công Cross-Site Scripting (XSS) là mối đe dọa phổ biến nhưng hoàn toàn có thể phòng ngừa nếu doanh nghiệp chủ động đầu tư vào hệ thống bảo mật đúng cách. Với nền tảng VNIS của VNETWORK, doanh nghiệp không chỉ được bảo vệ khỏi XSS mà còn tăng hiệu suất website, tối ưu tốc độ truy cập toàn cầu và đảm bảo an toàn dữ liệu tuyệt đối.

VNIS - Lá chắn bảo mật toàn diện, giúp doanh nghiệp an tâm phát triển trong kỷ nguyên số!

FAQ - Giải đáp về tấn công XSS

1. XSS là gì?

XSS (Cross-Site Scripting) là hình thức tấn công mạng cho phép hacker chèn mã độc vào trang web, khiến trình duyệt người dùng thực thi mã đó và tiết lộ thông tin nhạy cảm như cookie, token hoặc tài khoản.

2. Tấn công XSS hoạt động như thế nào?

Kẻ tấn công chèn script độc hại vào website. Khi người dùng truy cập, trình duyệt thực thi script này, dẫn đến việc đánh cắp dữ liệu hoặc điều khiển tài khoản.

3. Có những loại tấn công XSS nào?

Ba loại phổ biến gồm: Stored XSS (lưu trữ), Reflected XSS (phản chiếu) và DOM-based XSS (dựa trên DOM). Mỗi loại có cơ chế khai thác và mức độ nguy hiểm khác nhau.

4. Cách phòng chống tấn công XSS hiệu quả nhất là gì?

Doanh nghiệp nên lọc và mã hóa dữ liệu đầu vào, cấu hình CSP header, đồng thời sử dụng WAF như VNIS để tự động phát hiện và chặn các request chứa mã độc.

5. VNIS của VNETWORK giúp ngăn chặn XSS như thế nào?

VNIS tích hợp Web Application Firewall chuẩn OWASP với hơn 2.400 rule, lọc toàn bộ truy cập độc hại, bảo vệ website khỏi XSS, SQLi và các lỗ hổng bảo mật khác trong thời gian thực.