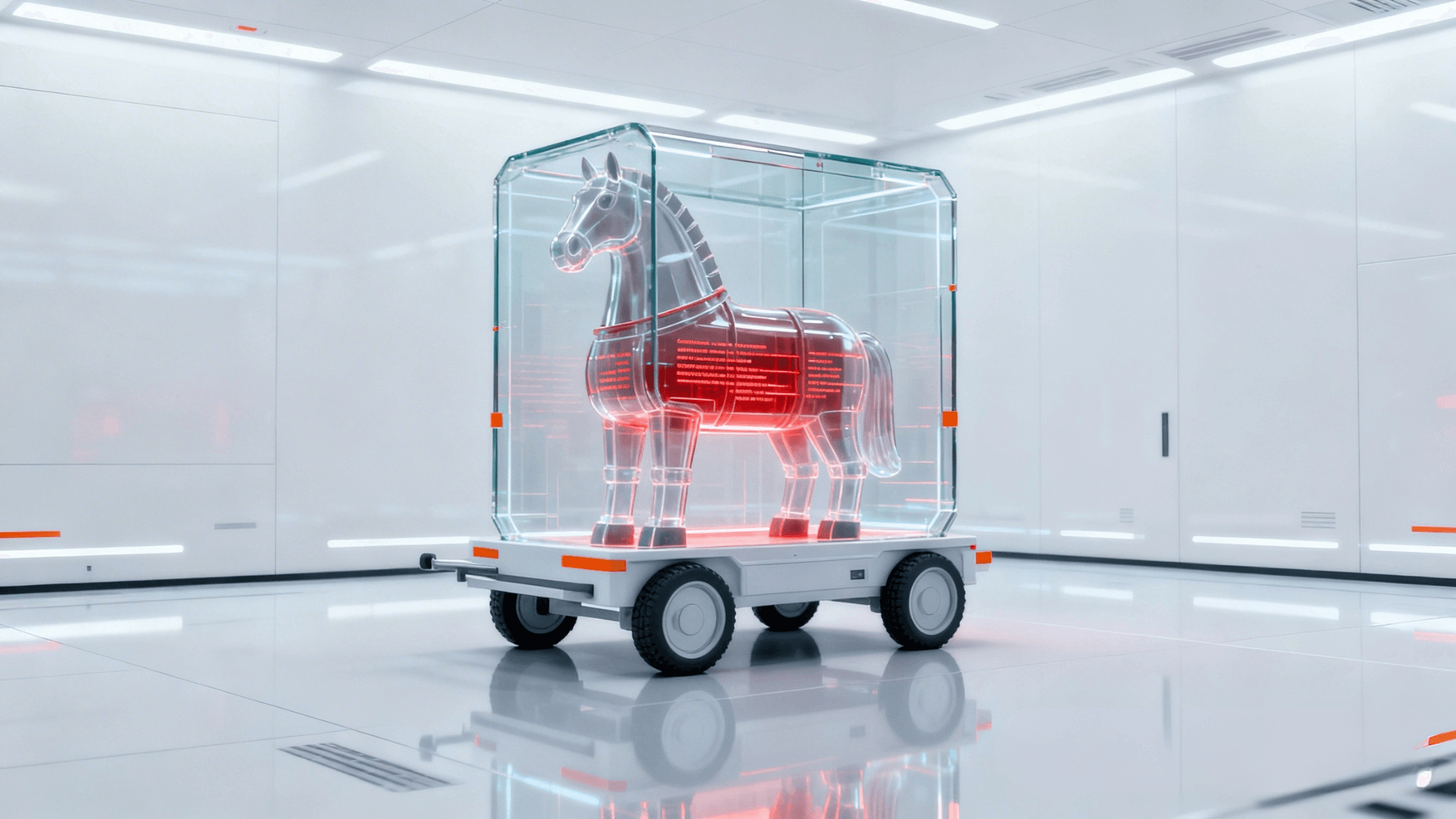

Trojan là gì?

Trojan (Trojan Horse - Con ngựa thành Troy) là một loại mã độc (malware - phần mềm độc hại) được ngụy trang dưới dạng phần mềm, tệp tin hoặc nội dung có vẻ hợp pháp nhằm đánh lừa người dùng tải về và cài đặt.

Không giống virus máy tính (computer virus - chương trình tự lây lan), Trojan không tự nhân bản. Thay vào đó, nó dựa vào kỹ thuật thao túng tâm lý (social engineering - lừa người dùng tự thực hiện hành động nguy hiểm) để xâm nhập hệ thống.

.jpg)

Khi đã được kích hoạt, Trojan có thể:

- Mở cửa hậu cho tin tặc truy cập hệ thống

- Theo dõi hành vi người dùng

- Đánh cắp dữ liệu nhạy cảm

- Tải thêm các loại mã độc khác

Tóm lại, Trojan là mối đe dọa đặc biệt nguy hiểm vì khai thác chính sự tin tưởng của người dùng để xâm nhập hệ thống. Việc nhận diện đúng bản chất Trojan là gì sẽ giúp cá nhân và doanh nghiệp chủ động phòng ngừa, giảm thiểu rủi ro mất dữ liệu và các cuộc tấn công mạng tinh vi.

Trojan Horse là gì? Nguồn gốc của cái tên “Con ngựa thành Troy”

Thuật ngữ Trojan Horse bắt nguồn từ truyền thuyết Hy Lạp cổ đại, được nhắc đến trong sử thi Aeneid và Odyssey. Quân Hy Lạp đã giấu binh lính trong một con ngựa gỗ khổng lồ, giả làm quà tặng để lọt vào thành Troy - nơi tưởng chừng bất khả xâm phạm.

.jpg)

Trojan trong an ninh mạng mang đầy đủ những đặc điểm tương đồng:

- Giải pháp vượt qua hàng phòng thủ: Vượt tường lửa, antivirus truyền thống

- Ngụy trang hợp pháp: Giả mạo phần mềm, email, tài liệu đáng tin

- Chiếm quyền kiểm soát từ bên trong: Làm suy yếu toàn bộ hệ thống bảo vệ

Chính sự tương đồng này khiến Trojan Horse trở thành hình ảnh ẩn dụ hoàn hảo cho các cuộc tấn công Trojan hiện đại: ngụy trang vô hại bên ngoài nhưng âm thầm phá vỡ hệ thống từ bên trong, khiến doanh nghiệp dễ bị đánh sập hàng phòng thủ nếu không có giải pháp bảo mật đủ mạnh.

Trojan hoạt động như thế nào?

Không giống nhiều loại mã độc khác, Trojan không tấn công trực diện mà âm thầm xâm nhập thông qua hành vi của người dùng. Để hiểu vì sao Trojan nguy hiểm và khó phát hiện, cần nhìn rõ cách thức mà loại mã độc này từng bước chiếm quyền kiểm soát hệ thống.

Trojan không thể tự tồn tại, mà cần người dùng vô tình kích hoạt. Quy trình tấn công phổ biến gồm:

- Người dùng nhận email, link hoặc tệp đính kèm trông có vẻ hợp pháp: Tin tặc thường ngụy trang Trojan dưới dạng email công việc, thông báo nội bộ hoặc tài liệu quen thuộc. Điều này khiến người dùng mất cảnh giác và dễ tin rằng nội dung là an toàn.

- Người dùng tải về và mở tệp (file thực thi - executable file): Khi người dùng tải xuống và mở tệp, Trojan bắt đầu được kích hoạt. Quá trình này diễn ra nhanh chóng và thường không có dấu hiệu bất thường rõ ràng.

- Trojan âm thầm cài đặt và tự khởi chạy mỗi khi thiết bị bật lên: Sau khi xâm nhập, Trojan tự động cài đặt vào hệ thống và thiết lập cơ chế khởi chạy mỗi khi thiết bị bật lên. Người dùng hầu như không nhận ra sự hiện diện của mã độc.

- Mã độc nằm ẩn cho đến khi đạt điều kiện kích hoạt: Trojan có thể “ngủ đông” trong thời gian dài để tránh bị phát hiện. Chỉ khi đáp ứng điều kiện định sẵn (thời gian, lệnh từ máy chủ điều khiển…), mã độc mới bắt đầu hoạt động.

- Tin tặc thực hiện hành vi đã lập trình sẵn: Khi được kích hoạt, Trojan cho phép tin tặc đánh cắp dữ liệu, kiểm soát thiết bị hoặc mở đường cho các cuộc tấn công tiếp theo. Mọi hành vi đều được thực hiện âm thầm, gây rủi ro nghiêm trọng cho hệ thống.

Một thiết bị nhiễm Trojan có thể trở thành máy zombie (zombie computer – thiết bị bị điều khiển từ xa) và bị lôi kéo vào mạng botnet (botnet – mạng thiết bị bị chiếm quyền điều khiển) để tấn công các hệ thống khác.

Tóm lại, Trojan khai thác chính sự tin tưởng và bất cẩn của người dùng để xâm nhập, ẩn mình và từng bước chiếm quyền kiểm soát hệ thống. Chính cơ chế hoạt động âm thầm, khó nhận biết này khiến Trojan trở thành một trong những mối đe dọa nguy hiểm và dai dẳng nhất trong an ninh mạng hiện nay.

Các con đường Trojan xâm nhập phổ biến

Trong thực tế, Trojan không xâm nhập ngẫu nhiên mà tận dụng những kênh quen thuộc trong quá trình người dùng sử dụng Internet hàng ngày. Việc nhận diện rõ các con đường lây lan phổ biến sẽ giúp người dùng và doanh nghiệp chủ động phòng tránh trước khi mã độc kịp xâm nhập hệ thống. Trojan thường lây lan qua:

- Email lừa đảo (phishing email - thư giả mạo): Tin tặc gửi các email giả mạo cơ quan, đối tác hoặc hệ thống nội bộ để đánh lừa người dùng mở tệp đính kèm hoặc nhấp vào liên kết độc hại. Trojan theo đó được tải xuống và kích hoạt mà người dùng không hề hay biết.

- Tải phần mềm miễn phí không rõ nguồn gốc: Các phần mềm crack, bản dùng thử hoặc công cụ miễn phí trên website không uy tín thường bị cài sẵn Trojan. Khi người dùng cài đặt, mã độc âm thầm xâm nhập cùng với phần mềm hợp pháp.

- Quảng cáo độc hại (malvertising - quảng cáo cài mã độc): Trojan có thể được phát tán thông qua các banner hoặc pop-up quảng cáo trên website. Chỉ cần người dùng nhấp vào quảng cáo hoặc truy cập trang bị nhiễm, mã độc có thể tự động tải về thiết bị.

- Website bị chèn mã độc: Những website hợp pháp nhưng bị tin tặc xâm nhập có thể trở thành kênh phát tán Trojan. Người dùng truy cập mà không thực hiện hành động đáng ngờ vẫn có nguy cơ bị lây nhiễm.

- Khai thác lỗ hổng phần mềm chưa vá: Trojan lợi dụng các lỗ hổng bảo mật trong hệ điều hành hoặc ứng dụng chưa được cập nhật. Việc chậm vá lỗi khiến hệ thống trở thành mục tiêu dễ bị tấn công.

Đáng chú ý, Trojan không chỉ tấn công máy tính, mà còn nhắm vào điện thoại thông minh, máy tính bảng và hệ thống IoT.

Từ những con đường xâm nhập trên có thể thấy, Trojan chủ yếu lợi dụng sự chủ quan và thói quen sử dụng Internet hàng ngày của người dùng. Chỉ khi nâng cao nhận thức, kiểm soát nguồn tải và thường xuyên cập nhật hệ thống, người dùng và doanh nghiệp mới có thể giảm thiểu nguy cơ Trojan xâm nhập và gây tổn hại nghiêm trọng.

Các loại Trojan phổ biến hiện nay

Không phải mọi Trojan đều giống nhau về cách thức và mức độ nguy hiểm. Tùy theo mục đích tấn công, Trojan được phân loại thành nhiều nhóm khác nhau, mỗi loại nhắm tới một hình thức chiếm quyền kiểm soát hoặc gây thiệt hại riêng cho hệ thống và người dùng.

Trojan được phân loại theo mục đích tấn công, trong đó thường gặp nhất gồm:

- Backdoor Trojan: Backdoor Trojan cho phép tin tặc tạo “cửa hậu” để truy cập và kiểm soát thiết bị từ xa mà người dùng không hay biết. Thông qua đó, kẻ tấn công có thể đánh cắp dữ liệu, xóa tệp, cài thêm mã độc hoặc biến thiết bị thành máy zombie trong mạng botnet.

- Banker Trojan: Banker Trojan được thiết kế để nhắm trực tiếp vào thông tin tài chính của người dùng. Loại Trojan này đánh cắp dữ liệu ngân hàng trực tuyến, thẻ tín dụng, thẻ ghi nợ và các hệ thống thanh toán điện tử.

- Distributed Denial-of-Service (DDoS) Trojan: DDoS Trojan biến thiết bị bị nhiễm thành công cụ tấn công từ chối dịch vụ. Nó gửi lượng lớn yêu cầu truy cập đến một hệ thống hoặc website mục tiêu nhằm làm quá tải và khiến dịch vụ ngừng hoạt động.

- Downloader Trojan: Downloader Trojan không gây hại trực tiếp mà đóng vai trò “trung gian”. Sau khi xâm nhập, nó tiếp tục tải về và cài đặt thêm các loại mã độc khác như Trojan, spyware hoặc adware.

- Exploit Trojan: Exploit Trojan khai thác các lỗ hổng bảo mật trong hệ điều hành hoặc ứng dụng. Tin tặc thường phát tán loại Trojan này thông qua email lừa đảo hoặc website độc hại để tận dụng những lỗ hổng chưa được vá.

- Fake Antivirus Trojan: Fake Antivirus Trojan giả mạo phần mềm diệt virus hợp pháp. Nó hiển thị các cảnh báo giả về mối đe dọa không tồn tại và ép người dùng trả tiền để “loại bỏ” những nguy cơ ảo.

- Game-thief Trojan: Game-thief Trojan chuyên đánh cắp thông tin tài khoản của người chơi game trực tuyến. Dữ liệu bị lấy cắp có thể bao gồm tên đăng nhập, mật khẩu và tài sản ảo trong game.

- Instant Messaging (IM) Trojan: IM Trojan nhắm vào các nền tảng nhắn tin tức thời để đánh cắp thông tin đăng nhập. Chúng từng phổ biến trên các dịch vụ như Skype, MSN Messenger, Yahoo Messenger và các nền tảng tương tự.

- Infostealer Trojan: Infostealer Trojan tập trung thu thập dữ liệu nhạy cảm như thông tin đăng nhập, lịch sử duyệt web hoặc dữ liệu hệ thống. Một số biến thể còn được thiết kế để né tránh sự phát hiện của phần mềm bảo mật.

- Mailfinder Trojan: Mailfinder Trojan có nhiệm vụ thu thập và đánh cắp địa chỉ email được lưu trữ trên thiết bị. Danh sách email này thường được sử dụng cho các chiến dịch spam hoặc tấn công lừa đảo tiếp theo.

- Ransom Trojan: Ransom Trojan khóa quyền truy cập dữ liệu hoặc làm suy giảm khả năng hoạt động của hệ thống. Tin tặc sẽ yêu cầu nạn nhân trả tiền chuộc để khôi phục dữ liệu hoặc thiết bị.

- Remote Access Trojan (RAT): Remote Access Trojan cho phép tin tặc kiểm soát hoàn toàn thiết bị thông qua kết nối từ xa. Kẻ tấn công có thể theo dõi, đánh cắp dữ liệu hoặc giám sát hoạt động người dùng trong thời gian dài.

- Rootkit Trojan: Rootkit Trojan ẩn sâu trong hệ điều hành nhằm che giấu sự tồn tại của các mã độc khác. Điều này khiến việc phát hiện và loại bỏ trở nên cực kỳ khó khăn.

- Short Message Service (SMS) Trojan: SMS Trojan tấn công thiết bị di động, có khả năng gửi, chặn hoặc đọc tin nhắn. Một số biến thể tự động gửi tin nhắn đến số dịch vụ tính phí cao, gây thiệt hại tài chính cho người dùng.

- Spy Trojan (Spyware Trojan): Spy Trojan âm thầm theo dõi hoạt động người dùng như ghi lại thao tác bàn phím, chụp màn hình, theo dõi ứng dụng và thu thập dữ liệu đăng nhập.

- SUNBURST Trojan: SUNBURST là Trojan nổi tiếng xuất hiện trong vụ tấn công chuỗi cung ứng SolarWinds. Nó được cài cắm trong tệp hợp pháp có chữ ký số, hoạt động như một backdoor, “ngủ đông” trong thời gian dài trước khi nhận lệnh điều khiển để do thám, đánh cắp dữ liệu và kiểm soát hệ thống.

Từ các loại Trojan trên có thể thấy, mối đe dọa không chỉ đa dạng về hình thức mà còn ngày càng tinh vi và khó phát hiện. Việc hiểu rõ từng loại Trojan là nền tảng quan trọng để người dùng và doanh nghiệp xây dựng chiến lược phòng thủ phù hợp, giảm thiểu rủi ro mất dữ liệu và kiểm soát hệ thống.

Dấu hiệu nhận biết thiết bị bị nhiễm Trojan

Dù hoạt động âm thầm và khó phát hiện, Trojan không hoàn toàn “vô hình”. Trong quá trình chiếm quyền kiểm soát hệ thống, mã độc này thường để lại những dấu hiệu bất thường mà người dùng có thể nhận biết nếu chú ý quan sát.

Trojan có thể ẩn mình hàng tháng, nhưng vẫn để lại những dấu hiệu như:

- Máy chạy chậm bất thường: Thiết bị có thể phản hồi chậm, treo ứng dụng hoặc tiêu tốn nhiều tài nguyên dù không chạy tác vụ nặng. Đây là dấu hiệu cho thấy Trojan đang hoạt động ngầm hoặc giao tiếp với máy chủ điều khiển từ xa.

- Cài đặt hệ thống tự thay đổi: Một số thiết lập bảo mật, quyền truy cập hoặc cấu hình hệ thống bị thay đổi mà người dùng không thực hiện. Điều này thường nhằm tạo điều kiện cho Trojan duy trì quyền kiểm soát lâu dài.

- Trình duyệt bị chuyển hướng: Người dùng bị đưa đến các website lạ khi tìm kiếm hoặc truy cập trang quen thuộc. Trojan lợi dụng hành vi này để phát tán thêm mã độc hoặc thu thập dữ liệu truy cập.

- Xuất hiện chương trình lạ: Trên thiết bị xuất hiện các phần mềm, tiến trình hoặc dịch vụ không rõ nguồn gốc. Nhiều chương trình trong số này chính là thành phần của Trojan hoặc mã độc đi kèm.

- Lưu lượng mạng tăng đột biến: Thiết bị phát sinh lưu lượng truy cập lớn dù không sử dụng Internet nhiều. Đây có thể là dấu hiệu Trojan đang gửi dữ liệu ra ngoài hoặc tham gia mạng botnet.

- Tường lửa hoặc antivirus bị tắt không rõ lý do: Các công cụ bảo mật bị vô hiệu hóa hoặc không còn hoạt động bình thường. Trojan thường thực hiện điều này để tránh bị phát hiện và ngăn chặn.

Những dấu hiệu trên tuy không phải lúc nào cũng rõ ràng, nhưng là cảnh báo sớm cho thấy hệ thống có thể đã bị xâm nhập. Việc phát hiện và xử lý kịp thời sẽ giúp hạn chế thiệt hại, ngăn Trojan tiếp tục âm thầm kiểm soát và gây rủi ro nghiêm trọng cho thiết bị cũng như dữ liệu.

Những cuộc tấn công Trojan nổi tiếng

Trong lịch sử an ninh mạng, nhiều cuộc tấn công Trojan đã để lại hậu quả nghiêm trọng trên quy mô toàn cầu. Không chỉ gây thiệt hại tài chính lớn, các vụ việc này còn làm gián đoạn hạ tầng trọng yếu và thay đổi cách thế giới nhìn nhận về mối đe dọa từ mã độc Trojan.

Zeus (Zbot)

Zeus, hay còn gọi là Zbot, là một trong những Trojan tài chính nguy hiểm và lây lan nhanh nhất, hoạt động theo mô hình client/server với máy chủ điều khiển (C&C) trung tâm. Mã độc này nhắm vào hệ điều hành Windows, chuyên đánh cắp thông tin đăng nhập, dữ liệu ngân hàng và thông tin tài chính nhạy cảm, với hơn 3,6 triệu máy tính tại Mỹ từng bị nhiễm, bao gồm cả các hệ thống lớn như NASA và Bank of America.

Để né tránh truy quét, các biến thể Zeus sau này đã bổ sung thuật toán tạo tên miền (DGA) và phát triển thành nhiều dòng nguy hiểm như Gameover Zeus, SpyEye, Citadel hay Carberp, gia tăng đáng kể mức độ tinh vi và phạm vi tấn công.

ILOVEYOU

ILOVEYOU là Trojan xuất hiện năm 2000, gây ra một trong những cuộc tấn công mạng nghiêm trọng nhất lịch sử với thiệt hại toàn cầu ước tính 8,7 tỷ USD. Mã độc được phát tán qua email lừa đảo với tệp đính kèm giả mạo thư tình, đánh vào sự tò mò của người nhận; khi mở tệp, Trojan kích hoạt, ghi đè dữ liệu và tự động lây lan qua toàn bộ danh bạ email, nhanh chóng làm tê liệt hàng triệu máy tính trên toàn thế giới.

CryptoLocker

CryptoLocker là Trojan ransomware tiêu biểu, khởi nguồn cho làn sóng tấn công tống tiền nhắm vào cá nhân và doanh nghiệp. Mã độc thường lây lan qua email đính kèm độc hại (tệp ZIP có mật khẩu), sau khi kích hoạt sẽ mã hóa dữ liệu trên máy và ổ mạng bằng thuật toán bất đối xứng mạnh, rồi yêu cầu nạn nhân trả tiền chuộc để khôi phục dữ liệu, gây thiệt hại lớn cho nhiều tổ chức trên toàn cầu.

Stuxnet

Stuxnet là Trojan được thiết kế để tấn công các hệ thống điều khiển công nghiệp (ICS), đánh dấu lần đầu mã độc gây ra thiệt hại vật lý ngoài đời thực. Trojan này được cho là đã được sử dụng trong cuộc tấn công vào chương trình hạt nhân của Iran, khi âm thầm thay đổi tốc độ máy ly tâm trong lúc hệ thống giám sát vẫn hiển thị hoạt động bình thường. Vụ việc đã đưa Trojan trở thành công cụ chiến tranh mạng, đe dọa trực tiếp đến hạ tầng trọng yếu và an ninh quốc gia.

Những cuộc tấn công trên cho thấy Trojan đã vượt xa vai trò mã độc thông thường, trở thành mối đe dọa có tổ chức đối với doanh nghiệp và hạ tầng trọng yếu, buộc các tổ chức phải nâng cấp tư duy và năng lực phòng thủ an ninh mạng.

Vì sao doanh nghiệp cần giải pháp bảo mật thế hệ mới trước Trojan?

Sự tiến hóa ngày càng tinh vi của Trojan đang khiến các mô hình bảo mật truyền thống dần bộc lộ nhiều giới hạn. Trong bối cảnh mối đe dọa không còn vận hành theo những kịch bản quen thuộc, doanh nghiệp buộc phải nhìn nhận lại toàn bộ cách tiếp cận an ninh mạng.

Trojan hiện đại:

- Không cần mã độc đính kèm: Trojan hiện đại có thể xâm nhập thông qua các thao tác hợp lệ của người dùng như đăng nhập, tải dữ liệu hoặc cấp quyền truy cập, mà không cần file hay link độc hại. Điều này khiến các giải pháp quét chữ ký mã độc gần như không phát hiện được mối nguy.

- Tấn công dựa trên hành vi: Thay vì khai thác lỗ hổng kỹ thuật đơn thuần, Trojan tập trung thao túng hành vi người dùng và hệ thống theo các kịch bản được tính toán trước. Các hành động riêng lẻ có thể trông hoàn toàn bình thường, nhưng khi ghép lại sẽ tạo thành một chuỗi tấn công có chủ đích.

- Ẩn mình trong lưu lượng hợp pháp: Lưu lượng do Trojan tạo ra thường được ngụy trang dưới các kết nối hợp lệ như truy cập web, email hay API nội bộ, khiến hệ thống khó phân biệt giữa hoạt động kinh doanh thông thường và hành vi xâm nhập trái phép.

- Vượt qua hệ thống bảo mật truyền thống: Các công cụ bảo mật dựa trên luật và chữ ký chỉ phát huy hiệu quả với mối đe dọa đã biết. Trước Trojan liên tục thay đổi hình thức và chiến thuật, những hệ thống này dễ bị qua mặt mà không phát ra cảnh báo kịp thời.

Chính những đặc điểm trên cho thấy doanh nghiệp không thể tiếp tục phụ thuộc vào các mô hình phòng thủ cũ. Thay vào đó, bài toán an ninh mạng ngày nay đòi hỏi một thế hệ giải pháp bảo mật mới, được kiến tạo trên nền tảng AI, nhằm chủ động phát hiện và ngăn chặn tấn công ngay từ sớm.

Giải pháp bảo mật thế hệ mới ứng dụng AI cần có khả năng:

- Phân tích hành vi bất thường: Thay vì chỉ dò tìm chữ ký mã độc, giải pháp bảo mật thế hệ mới sử dụng AI để xây dựng “hồ sơ hành vi bình thường” của người dùng, thiết bị và hệ thống. Bất kỳ sai lệch nào như đăng nhập trái thói quen, truy cập dữ liệu bất thường hay thao tác khác thường trong email và mạng nội bộ đều có thể được phát hiện sớm, ngay cả khi không tồn tại mã độc rõ ràng.

- Phát hiện sớm tấn công có chủ đích: Các cuộc tấn công Trojan hiện đại thường được thiết kế riêng cho từng tổ chức hoặc cá nhân, với mục tiêu thăm dò, chiếm quyền kiểm soát và đánh cắp dữ liệu trong thời gian dài. AI cho phép nhận diện các dấu hiệu tấn công có chủ đích (APT) ngay từ giai đoạn chuẩn bị, giúp doanh nghiệp ngăn chặn rủi ro trước khi thiệt hại thực sự xảy ra.

- Phản ứng theo thời gian thực: Không chỉ dừng lại ở cảnh báo, giải pháp bảo mật ứng dụng AI còn có khả năng tự động phản ứng tức thời như cô lập tài khoản nghi vấn, chặn kết nối bất thường hoặc vô hiệu hóa luồng tấn công. Nhờ đó, thời gian tồn tại của Trojan trong hệ thống được rút ngắn tối đa, hạn chế nguy cơ lan rộng sang các tài nguyên quan trọng khác.

Tóm lại, khi Trojan không còn hoạt động theo những khuôn mẫu cũ, bài toán an ninh mạng của doanh nghiệp cũng không thể tiếp tục được giải bằng các công cụ truyền thống. Chỉ những giải pháp bảo mật thế hệ mới, ứng dụng AI để hiểu hành vi, phát hiện sớm tấn công có chủ đích và phản ứng theo thời gian thực, mới đủ khả năng giúp doanh nghiệp chủ động phòng thủ và bảo vệ hệ thống trước các mối đe dọa ngày càng tinh vi.

VNIS - Lớp phòng thủ hạ tầng trước Trojan & tấn công mạng

Trong bối cảnh Trojan ngày càng tinh vi và dễ dàng vượt qua các lớp bảo mật truyền thống, việc phòng thủ từ sớm, ngay tại hạ tầng mạng, trở thành yếu tố then chốt. Đây cũng là lý do doanh nghiệp cần một nền tảng bảo mật có khả năng phát hiện và ngăn chặn tấn công trước khi chúng kịp xâm nhập sâu vào hệ thống.

.jpg)

VNIS (VNETWORK Internet Security) là nền tảng bảo mật Web/App/API được kiến tạo từ AI, bảo vệ hệ thống ngay từ lớp hạ tầng:

- Chống DDoS Layer 3/4/7: VNIS cung cấp khả năng chống DDoS đa lớp, từ hạ tầng mạng (Layer 3/4) đến tầng ứng dụng (Layer 7), giúp hệ thống duy trì tính sẵn sàng ngay cả khi bị tấn công lưu lượng lớn. Việc lọc và hấp thụ lưu lượng độc hại ngay từ biên mạng giúp Trojan không thể lợi dụng DDoS làm “bình phong” cho các cuộc xâm nhập tiếp theo.

- Phát hiện lưu lượng bất thường tại edge: Thông qua phân tích hành vi và mô hình lưu lượng tại edge, VNIS có thể nhận diện sớm các truy cập bất thường, sai lệch so với hành vi thông thường của người dùng và ứng dụng. Việc phát hiện từ biên mạng giúp giảm độ trễ phản ứng và ngăn Trojan ngay từ giai đoạn thăm dò, chưa kịp lan sâu vào hạ tầng nội bộ.

- Bảo vệ ứng dụng trước các lỗ hổng bảo mật trong danh sách OWASP Top 10: VNIS tích hợp các cơ chế bảo vệ ứng dụng web và API trước những lỗ hổng phổ biến nhất theo OWASP Top 10 như injection, XSS, xác thực yếu hay kiểm soát truy cập kém. Điều này giúp loại bỏ các “cửa ngõ” mà Trojan thường lợi dụng để cài cắm mã độc hoặc mở rộng quyền kiểm soát hệ thống.

Sự kết hợp giữa CDN và Cloud WAAP (Web Application & API Protection) cho phép VNIS phân tán, lọc và kiểm soát lưu lượng ngay từ lớp hạ tầng toàn cầu. Nhờ phòng thủ đa lớp và phân tích thông minh, Trojan bị chặn từ sớm, không có cơ hội tiếp cận trực tiếp vào hệ thống lõi của doanh nghiệp.

EG-Platform - Chặn Trojan ngay từ Email

Trong bức tranh tấn công mạng hiện đại, email vẫn là con đường xâm nhập phổ biến và nguy hiểm nhất của Trojan. Khi các email độc hại ngày càng tinh vi, không chứa mã độc rõ ràng và được cá nhân hóa cao, doanh nghiệp cần một lớp phòng thủ chuyên biệt, đủ thông minh để phát hiện mối đe dọa ngay từ điểm khởi phát. Đó chính là vai trò của EG-Platform.

.jpg)

Phần lớn Trojan xâm nhập qua email. EG-Platform là giải pháp bảo mật email duy nhất trên thế giới đáp ứng 100% tiêu chuẩn ITU-T X.1236, ứng dụng AI & Machine Learning để:

- Phân tích hành vi gửi - nhận email theo từng người dùng: Thay vì áp dụng một mô hình chung, EG-Platform xây dựng “hồ sơ hành vi email” riêng cho từng người dùng trong tổ chức. Bất kỳ thay đổi bất thường nào như thời điểm gửi, tần suất, cách diễn đạt hoặc đối tượng liên hệ đều được AI phát hiện, giúp nhận diện sớm các tài khoản bị chiếm quyền hoặc bị lợi dụng để phát tán Trojan.

- Phát hiện Trojan không chứa mã độc: EG-Platform không chỉ phụ thuộc vào file đính kèm hay chữ ký mã độc truyền thống, mà còn ứng dụng AI để phân tích ngữ cảnh, hành vi và mục đích của email. Bên cạnh đó, các tệp hoặc nội dung khả nghi được đưa vào Virtual Area (vùng ảo/sandbox) để phân tích, “mổ xẻ” hành vi trong môi trường cách ly hoàn toàn, không ảnh hưởng đến người nhận. Nhờ kết hợp phân tích hành vi và sandbox, EG-Platform có thể nhận diện cả những email Trojan tinh vi, kể cả khi không tồn tại mã độc rõ ràng trong tệp đính kèm.

- Ngăn email lừa đảo có chủ đích (APT - tấn công liên tục nâng cao): Các chiến dịch APT thường được thiết kế riêng cho từng tổ chức hoặc cá nhân, với kịch bản tinh vi và kéo dài. EG-Platform phân tích chuỗi hành vi tấn công xuyên suốt, phát hiện các dấu hiệu thăm dò, giả mạo và thao túng tâm lý, từ đó chặn đứng email lừa đảo có chủ đích ngay từ giai đoạn đầu.

- Chặn rò rỉ dữ liệu từ bên trong: Không chỉ phòng thủ từ bên ngoài, EG-Platform còn giám sát luồng dữ liệu email nội bộ để phát hiện nguy cơ rò rỉ thông tin nhạy cảm. Hệ thống có thể ngăn chặn việc gửi dữ liệu trái phép, vô tình hoặc có chủ đích, giúp doanh nghiệp bảo vệ tài sản số và tuân thủ các yêu cầu về an toàn thông tin.

Khác với các hệ thống bảo mật tĩnh, EG-Platform liên tục học từ dữ liệu, hành vi và các kịch bản tấn công mới trong thực tế. Nhờ cơ chế AI tự cải tiến, nền tảng có khả năng nhanh chóng thích nghi với những biến thể Trojan chưa từng xuất hiện, giúp doanh nghiệp luôn duy trì trạng thái phòng thủ chủ động trước các mối đe dọa không ngừng tiến hóa.

FAQ - Câu hỏi thường gặp về Trojan

1. Trojan là gì và vì sao nguy hiểm?

Trojan là mã độc ngụy trang dưới dạng hợp pháp để lừa người dùng cài đặt. Nó nguy hiểm vì có thể âm thầm chiếm quyền điều khiển hệ thống, đánh cắp dữ liệu và mở đường cho nhiều cuộc tấn công khác mà người dùng không hề hay biết.

2. Trojan Horse có phải virus không?

Không hoàn toàn. Trojan không tự lây lan như virus. Nó phụ thuộc vào việc người dùng vô tình tải và kích hoạt. Tuy nhiên, mức độ phá hoại của Trojan thường nghiêm trọng hơn nhiều so với virus thông thường.

3. Trojan thường xâm nhập hệ thống bằng cách nào?

Trojan chủ yếu xâm nhập qua email lừa đảo, tệp đính kèm, phần mềm miễn phí không rõ nguồn gốc, quảng cáo độc hại và các lỗ hổng bảo mật chưa được vá trong hệ thống.

4. Làm sao để phát hiện Trojan sớm?

Cần kết hợp nhiều lớp bảo mật: giám sát hành vi, phân tích lưu lượng mạng, bảo vệ email và ứng dụng. Các giải pháp ứng dụng AI có khả năng phát hiện Trojan sớm hơn nhiều so với công cụ truyền thống.

5. Giải pháp nào giúp doanh nghiệp phòng chống Trojan hiệu quả?

Doanh nghiệp nên sử dụng nền tảng bảo mật toàn diện như VNIS để bảo vệ hạ tầng Web/App/API và EG-Platform để chặn Trojan ngay từ email - nơi phát sinh phần lớn các cuộc tấn công hiện nay.